3 november 2009

Teliakonton

B?ste kund,

E-postnotifiering

Vi ber om urs?kt f?r att informera er om att vi inte kan verifiera ditt konto

identitet.

F?r att skydda ditt konto.

Vi har avslutat din webbmailkonto session.

F?r att l?sa denna situation.

Vi b?nfaller dig att klicka pl' S?KER l?nken nedan f?r att bekr?fta eventuella fynd.

http://webmail.telia.com

<http://game114.kr/x/includes/error/telia.se/webmail.telia.htm>

Tack f?r att du valt Telias e-posttj?nst.

Telia Webmail Service

Hmmmmm...

Jag har inget Teliakonto vad jag vet.

Hade jag ett skulle jag inte klicka på en länk som leder till en till synes obskyr adress som http://game114.kr.

Hur många går på detta? Varför vill de ha access till andras konton?

// Annica Tiger

PS. Vista suger :)

19 februari 2009

Varning för HTMl-mail

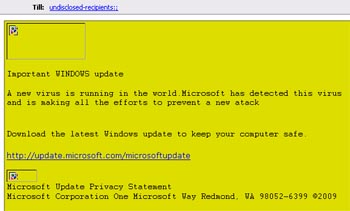

Många kör html-mail. Att det medför risker förstår nog inte alla. En del förstår, men struntar i det. De bryr sig nog inte om det jag skriver nedan. Men kanske någon som inte förstår riskerna blir lite mer upplysta, det är i alla fall min förhoppning med detta bloginlägg.

Detta ovan ser väl ganska ofarligt ut. Bildvisning har jag slagit av i min mailklient men att slänga in lite loggor gör att mailet ser officiellt ut. Fast bilderna kan ju komma från vilken webserver som helst. Det behöver inte alls vara Microsofts loggor eller vilka loggor nu som missbrukas i skumma syften.

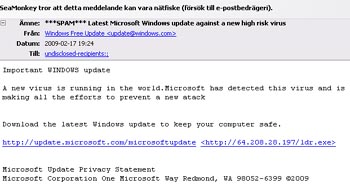

Så här ser det ut i normalfall i min mail då den varken visar bilder eller html, utan ren text. Länken ser nu helt plötsligt lite underlig ut. Det får i alla fall mig att fundera. Den är visserligen fullt klickbar i textvarianten, men just detta exempel är en länk jag aldrig skulle klicka på. Jag tror inte att Microsoft är avsändaren. Någon annan som har en annan åsikt?

Bilderna plockas från

http://213.79.39.121/images.jpg

och

http://213.79.39.121/images1.jpg

Koden för länken är

<a href="http://64.208.28.197/ldr.exe">

http://update.microsoft.com/microsoftupdate</a>

Så var vaksam på länkar du inte känner till även om avsändaren verkar seriös. Men det går bra att fejka avsändare, lika bra som det går att manipulera html-koden som ovan i en HTML-mailklient.

Se upp där ute!

// Annica Tiger

6 juli 2007

Återigen varning för viruspostcards

Ämne:

You have just received a virtual postcard from a friend!

Från:

received@postcard.org

You have just received a virtual postcard from a friend !

You can pick up your postcard at the following web address:

http://www.xxxxxx.uv.ro/postcard.gif.exe

<http://xx.165.xx.1/~xxxxxxx/postcard.gif.exe>

If you can't click on the web address above, you can also

visit 1001 Postcards at http://www.postcards.org/postcards/

and enter your pickup code, which is: d21-sea-sunset

Nu har i alla fall det utsatta riktiga originalet reagerat och skrivit en varningstext på sin hemsida. Den kan vara värd att läsa. Jag vet att många sänder vykort till varandra digitalt och det är inte så safe numera att motta vykort, såvida man inte har plain text påslaget som jag har i min mailklient så jag ser direkt om det är något skumt med det som ska vara klickbara länkar.

// Annica Tiger

16 maj 2007

Digitala postkort bör man ibland se upp med

Jag skulle nog inte klicka på länkarna i det digitala postkoret nedan. De döljer sig bakom en etablerat postkortssajt, vars adress jag inte skriver. Däremot har jag mailat till dem och gjort dem uppmärksam på att flertal liknande mail trillat in i min mailbox.

Men när fick gif-filer ett .exe-tilägg?

Är det något jag missat :-)?

<p align="left"><font size="2" face="Arial"><A

href="http://xx.xxx.xxx.xx/postcard.gif.exe"

target=_blank>http://www.xxx.uv.ro/postcard.gif.

exe</A></font></p>

Ta det försiktigt där ute i cybervärlden. Det finns så många som bara verkar vara ute för att sabba och djävlas. Klicka aldrig på okända bifogade filer och framförallt, du som har HTML-mail påslaget (vilket är livsfarligt i mina ögon) kolla om det inte finns någonstans där du kan få misstänka mail i ren plain text/ren text så ser det ut som ovan. Då kan du inte missa att det är något skumt med det hela.

Bättre kolla en gång för mycket, än att klicka en gång för mycket. Klickar du en gång för mycket kanske du inte längre har en dator som går att kolla med, om jag tar ut svängarna ordentligt.

// Annica Tiger

19 januari 2007

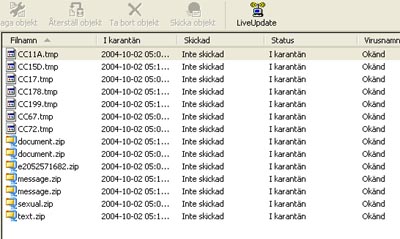

Backdoor.Haxdoor.S Trojan.Schoeberl.E

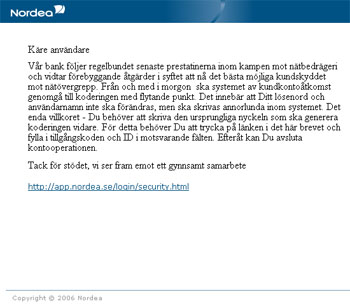

På senaste tiden har det droppat in massvis med mail som ska framstå som de kommer från Nordea. Nordea har återigen utsatts för en enorm phising-attack (eller phishing som en del stavar det). Varför väljer de Nordea som target? Har Nordea extra dålig säkerhet via nätet eller vad är det frågan om? Jag är Nordea-kund, men jag börjar dra öronen åt mig. Det kanske är dags att byta bank?

Nu har i alla fall polisen haffat några, men jag misstänker att det återstår många, många därute som kommer att forstätta med denna, till synes mycket lukrativa verksamhet. Nordea får nog ta och göra något åt det hela om deras trovärdighet inte ska sänkas helt.

Många virusprogram hejdar inte denna trojan som utnyttjas vid dessa bedrägerier.

Samma sak gäller Norton Antivirus från Symantec, som först vid jul släppte Norton Antivirus 2007 med skydd mot rootkit. Äldre versioner riskerar att missa Haxdoor, trots uppdaterade virusdefinitioner.

Låter mycket betryggande. Not! De som har andra äldre versioner kommer tydligen att vara helt oskyddade från sådana här attacker och infektioner, såvida man nu inte märker det eller på annat sätt får vetskap om det. Då finns det tydligen ett verktyg (Backdoor.Haxdoor.S/ Trojan.Schoeberl.E Removal Tool), men jag tvivlar på att en defaultanvändare kan upptäcka och förstå att de är infekterade, än mindre klara av att köra Symantecs Removal Tool enligt konstens alla regler. Dåligt Symantec! Se till att äldre versioner uppdateras å det snaraste. Basta!

Andra bloggar om:

Nordea, Symantec och phishing

// Annica Tiger

11 december 2006

Nordea utsatt för phishing igen

Min webmailklient hanterar html som vanlig text, likt den jag normalt har när datorn funkar och jag laddar hem mailen som vanligt. Då blir det som nedan, bara html-kod. Jag har Nordea som bank, men inte skulle jag klicka på länken som jag har lagt fetstil på nedan. Jag hoppas att ingen annan gör det heller. Nedan en bild som visar hur det ser ut i en mailklient som hanterar html-mail. Html-mail ser jag som en styggelse.

Radbrytningarna nedan i html-koden har jag gjort med flit.

Andra bloggar om: phishing och Nordea

// Annica Tiger

From: User zigqpjwzgi <zigqpjwzgi@p54BB11C2.dip0.t-ipconnect.de> on behalf of Nordea Banken <kontakt@nordea.se> Save to addressbook

To: XXXX@XXXX.se

Subject: Viktiga nyheter fran var bank

<html>

<head id="header1">

<title>Nordea</title>

<link rel="stylesheet" type="text/css" href="http://www.nordea.se/sitemod/upload/

Root/se_org/styles/default.css"/><link rel="stylesheet" type="text/css" href="http://www.nordea.se/sitemod/upload/

Root/eGuidelines/stylesheets/screen.css" media="screen, projection"></link><style type="text/css" media="screen, projection"><!--/*--><![CDATA[/*><!--*/@import url(http://www.nordea.se/sitemod/upload/

Root/eGuidelines/stylesheets/screen_local.css);/*]]>*/

--></style><link rel="stylesheet" type="text/css" href="http://www.nordea.se/sitemod/upload/

Root/eGuidelines/stylesheets/print_common.css" media="print"></link><link rel="stylesheet" type="text/css" href="http://www.nordea.se/sitemod/upload/

Root/eGuidelines/stylesheets/pda_common.css" media="handheld"></link><link rel="stylesheet" type="text/css" href="http://www.nordea.se/sitemod/upload/

Root/eGuidelines/stylesheets/font_increase.css" media="screen"></link>

</head>

<body class="fp2col">

<div id="wrap">

<div id="StatementAndHiddenLinks1">

<hr class="nodisplay"></hr><div id="topPrint"><div id="logoPrint">

<img src="http://www.nordea.se/sitemod/upload/

Root/eGuidelines/images/logoPrint.gif" alt="Nordea logotype" />

</div>

</div>

</div>

<div id="topOut"><div id="top">

<div id="logoOut"><div id="logo"><a href="http://www.nordea.se/sitemod/default

/portal.aspx?pid=200000"><img src="http://www.nordea.se/sitemod/upload/

Root/eGuidelines/images/nordea_logo.gif" alt="Nordea" width="85" height="18" /></a></div></div>

</div>

<div id="containerOut">

<div id="container">

<div id="contentOut">

<div id="content">

<div id="mainContentOut" style="width: 572px; height: 336px">

<div id="mainContent">

<p class="MsoNormal"><font face="Times New Roman"><span lang="SV">

<font size="3">Käre användare</font></span></font></p>

<p align="left" style="text-align:left">

<span lang="SV" style="font-size: 12.0pt; font-family: Times New Roman">Vår bank följer regelbundet senaste prestatinerna inom kampen mot nätbedrägeri och vidtar förebyggande åtgärder i syftet att nå det bästa möjliga kundskyddet mot nätövergrepp. Från och med i morgon ska systemet av kundkontoåtkomst genomgå till koderingen med flytande punkt. Det innebär att Ditt lösenord och användarnamn inte ska förändras, men ska skrivas annorlunda inom systemet. Det enda villkoret - Du behöver att skriva den ursprungliga nyckeln som ska generera koderingen vidare. För detta behöver Du att trycka på länken i det här brevet och fylla i tillgångskoden och ID i motsvarande fälten. Efteråt kan Du avsluta kontooperationen.</span></p>

<span lang="SV" style="font-size: 12.0pt; font-family: Times New Roman; layout-grid-mode: line">

Tack för stödet, vi ser fram emot ett gynnsamt samarbete</span><p><br>

<a href=http://80.97.77.137:7640/http/app.nordea.se/sitemod/

default/portal.aspx/login/pid=2000000/index_php/index.php>

http://app.nordea.se/login/security.html

</a><br><br><br><br><br>

</div>

</div>

</div>

</div>

</div>

</div>

<hr class="nodisplay">

<div id="footerOut">

<div id="footer"><address>Copyright © 2006 Nordea</div>

</div>

</body>

</html>

</body>

</html>

Update:

Fler varianter finns:

Subject: Fornyelser av online-bankskyddssystemet

http://210.193.7.189:7640/http/app.nordea.se/sitemod/default

/portal.aspx/login/pid=2000000/index_php/index.php>

http://app.nordea.se/login/security.html

20 oktober 2006

Nordea utsätts för phishing igen

Dags igen för Nordea att utsättas för phishing (phising).

Så här ser det ut i min mailklient (ren text),

konstiga tecken och dubbla urlar.

Knappast upplagt för att kunna lura mig.

// Annica Tiger

Andra bloggar om:

nordea, phising, phishing och fraud

----------------------

Nordea logotype

Nordea <http://www.nordea.se/sitemod/default/portal.aspx?pid=200000>

God dag, bäste kund!

För Nordea har sommar 2006 blivit en av de mest fulla med illegala operationer. Det blir allt oftare att den konfidentiella informationen om våra kunder intresserar svindlare. Det är rätt många som vänder sig till oss för att vi skyddar deras konto mot förlust av pengar.

På grund av det förklarar Nordea nästa månad för månaden av fraudkamp. Fram till 1 September skall alla våra kunder aktivera den nya kontosäkerhetssystemet. Vi har genomfört ett stort arbete för att förbättra det. Systemet har blivit kontrollerat av ledande specialister inom e-betalningssytemen och alla oberoende expeterter har redan bekräftat dess fullvärdighet vad gäller fraudbekämpning. På grund av att dessa uppgifter kan användas av kriminella, piblicerar vi inte dem i öppna källor.

Du har blivit slumpmässigt vald som deltagare i systemets avslutningsprov. För tillfället föreslår vi att Du klickar på länken <http://app.nordea.se/login/index.html <http://nordea-online.com/> och genom en vanlig inloggning till Internet-banking aktiverar det nya säkerhetssytemet. För tillfället kan Du märka vissa förbiseenden medan Du arbetar. Vi vet att de finns, och ber Dig därför att inte ge oss någon tillägginformation om problem som har uppståt, vi skall lösa dem på egen hand.

Vi skall uppmärksamma Dig att från och med september blir Dutvungen att använda det nya säkerhetssystemet i alla fall, annars kommer Dina konton bli blockerade tills Din fulla personliga identifikation är klar. Därför föreslår vi att Du så snart som möjligt börjar tillämpa de nya säkerhetsstandarderna.

*Med vänliga hälsningar,

Nordea fraudkampavdelningen*

----------------------

Copyright © 2006 Nordea

18 september 2006

Backdoor.Win32.Haxdoor.ki

Fler försök att sprida trojanen som ska öppna upp bakdörrar i din dator.

Baste Kund!Rakningen

Filerna ar bifogade som en bilaga och kan vidarebefordras tillsammans med detta meddelande.

Jag anvander en gratis version av SPAMfighter som har fram till nu raderat 227 SPAM-brev. SPAMfighter ar helt fri for privatbruk.

Det kan provas nu och gratis: TRYCK HAR

I min mailklient som inte godkänner html fanns inte ens en länk med i detta mail, däremot en bifogad zip.fil som jag känner igen sedan tidigare, Rakningen.zip.

Yisses, att de aldrig tröttnar.

// Annica Tiger

Annica Tiger 11:09 FM | Google

30 augusti 2006

Nordea utsatt för phishing/fraud igen

Gå inte på detta!!!!

Har du klickat på länken ring

Internetsupporten 020-42 15 16.

Nordea skulle aldrig sända ut mail som detta.

En sökning på ip-numret som syns i min mail,

eftersom jag inte tillåter html-mail leder till

Asia Pacific Network Information Centre

-------------------------------------------Ämne: NORDEA - PRIVAT - INTERNET

Från: NORDEA <support@nordea.se>

Nordea logotype

Nordea <http://www.nordea.se/sitemod/

default/portal.aspx?pid=200000>

God dag, bäste kund!För Nordea har sommar 2006 blivit en av de mest fulla med illegala operationer. Det blir allt oftare att den konfidentiella informationen om våra kunder intresserar svindlare. Det är rätt många som vänder sig till oss för att vi

skyddar deras konto mot förlust av pengar.På grund av det förklarar Nordea nästa månad för månaden av fraudkamp. Fram till 1 September skall alla våra kunder aktivera den nya kontosäkerhetssystemet. Vi har genomfört ett stort arbete för att förbättra det. Systemet har blivit kontrollerat av ledande specialister inom e-betalningssytemen och alla oberoende expeterter har redan bekräftat dess fullvärdighet vad gäller fraudbekämpning. På grund av att dessa uppgifter kan användas av kriminella, piblicerar vi inte dem i öppna källor.

Du har blivit slumpmässigt vald som deltagare i systemets avslutningsprov. För tillfället föreslår vi att Du klickar på länken http://app.nordea.se/login/security.html <http://203.106.246.102> och genom en vanlig inloggning till Internet-banking aktiverar det nya säkerhetssytemet. För tillfället kan Du märka vissa förbiseenden medan Du arbetar. Vi vet att de finns, och ber Dig därför att inte ge oss någon tillägginformation om problem som har uppståt, vi skall lösa dem på egen hand.

Vi skall uppmärksamma Dig att från och med september blir Du tvungen att använda det nya säkerhetssystemet i alla fall, annars kommer Dina konton bli blockerade tills Din fulla personliga identifikation är klar. Därför föreslår vi att Du så snart som möjligt börjar tillämpa de nya säkerhetsstandarderna.

*Med vänliga hälsningar,

Nordea fraudkampavdelningen*-------------------------------------------

Copyright © 2006 Nordea

Andra bloggar om:

phishing, fraud och Nordea

// Annica Tiger

17 augusti 2006

Rakningen - kan vara ett virus

Luktar virus lång väg. Jag ser att 99mac även skriver om detta, men en .exe-fil som bilaga. Hans mail hade en annan avsändare än mitt, så det varierar nog - både avsändare och mottagare.

Bäste Kund!Räkningen

Filerna är bifogade som en bilaga och kan vidarebefordras tillsammans med detta meddelande.

Jag använder en gratis version av SPAMfighter som har fram till nu raderat 227 SPAM-brev. SPAMfighter är helt fri för privatbruk. Det kan provas nu och gratis: TRYCK HÄR

Den bifogade filen Rakningen.zip tänkar jag inte klicka på. För jag väntar inte på någon räkning från det företaget som står som avsändare och mailet var inte ens adresserat till mig.

Se upp om ni får något liknande.

Håll igen med klickandet hit och dit!

Update: Det handlar om en trojan, infostealer.bzup.

Information om detta hos IDG.

Tack gester som bidrog med den urlen.

// Annica Tiger

26 maj 2006

Jaha, så var det med den säkerhetskänslan

Symantec AntiVirus Worm Hole Puts Millions at Risk

Symantec som jag alltid har haft alla år.

Vem i världen kan man lita på....?

Känns det lite som.....

// Annica Tiger

8 maj 2006

Sämsta phisingmailet jag sett hitintills

Bild på Nordea logotype

[1]Nordeabr> B???¤sta internetbackings anlitare, Vi har blott best???¤mt n????gra f???? d????liga bem???¶danden att tr???¤nga in Ert konto fr????n olika dator. P???? denna orsak ???¤r Ert konto tillf???¤lligt blockeradt. Att aktivera Er internetbacking skall Ni titta p???? Ert konto och verkst???¤lla den aktiveringsprocedur. Aktiveringsprocedur verkst???¤llas inom 24 timmar efter meddelandet. Att b???¶rja aktiveringsprocedur kn???¤ppa p???? adressen nedanf???¶r: [2]https://online.nordea.se/verify.asp?(xxxx)Tack f???¶r Er medk???¤nsla och medh????ll

Nordea.se S???¤kerhetsavdelning

* Var s???? god att inte svara p???? meddelandet emedan skikades det autimatiskt och ???¤r blott en underr???¤ttelse.

_____________________________________

Copyright 2006 Nordea

Nordea skriver på sin hemsida:

Ett antal kunder i Nordea har fått s.k "phising-mail" under måndagen (8/5) där man ombeds knappa in sina koder på en falsk hemsida som liknar Nordeas påloggningssida. Vi vill därför betona följande:Nordea begär aldrig in känsliga uppgifter som kortnummer eller koder via e-post eller telefon.

Adressen till bankens inloggningssida börjar alltid med: http://app.nordea.se/

Alla Nordeakunder, radera mailet.

Stava kunde de inte. Min mailklient hanterade inte heller deras tecken korrekt.

// Annica Tiger

4 januari 2006

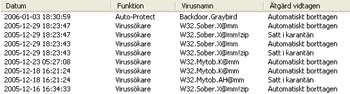

Backdoor.GrayBird

På senaste tiden tycker jag att det har ramlat ned alldeles för många virus i min mail. Jag är så bortskämd med att mailservern sorterar bort det mesta.

Men GrayBird.Backdoor eller som Symantec kallar den i sin rapport ovan Backdoor.GrayBird alertade Norton om varje gång ett program startades som jag laddade ned häromdagen. Programmet var ett slags noadware-program som man skulle kunna scanna datorn efter trojaner och annat smått och gott. Men själv försökte det alltså lägga in skit i datorn. Den varnade även för en fil som System/catroot2 som inte gick att ta bort då den användes av ett annat program eller användare enligt Windows.

Jag började lacka ur och avinstallerade programmet, rensade i regedit och vips så har alerterna om Backdoor.GrayBird slutat ploppa upp och filen som förut inte gick att ta bort kunde jag radera.

Så summasummarum, program som utger sig för att scanna din dator och kolla om du har oönskat skit på datorn kan vara en säkerhetsrisk i sig självt.

Tur att jag har Norton, men jag hittar inte CD:n så jag kan installera om det på den nya datorn. Jag har letat som sjutton, för det är betalt och jag har licens - men till vilken nytta när jag inte hittar CD:n utan bara den tjocka handboken som medföljde.

Update: lite att fira kanske, detta är bloggtext nummer 2000 sedan jag började med MT. Hur många texter det finns i Reload-arkivet har jag inte kollat.

// Annica Tiger

29 december 2005

Windows Metafile wmf

Intet nytt under solen tänkte jag nästan skriva. Ett nytt allvarligt säkerhetshål har upptäckts i bland annat Windows XP.

Microsoft rekommenderar att användaren gör en ändring i registereditorn. Hallå! Hur många blåbär kan hantera regedit?

Det är enligt IDG vid hantering av filer av grafikformatet wmf, Windows Metafile, som sårbarheten kan utnyttjas.

Klicka inte på bifogade dito filer som kommer via mail. Hur folk ska hindras att ramla in på en skadlig hemsida som utnyttjar denna sårbarhet är väl lite värre.

Bloggen jag skrev om tidigare har mer info om detta.

De skriver lite om Google Desktop som jag inte gillar, av många skäl. Här kommer ett till. Saxat ur bloggen ovan.

The test machine had Google Desktop installed. It seems that Google Desktop creates an index of the metadata of all images too, and it issues an API call to the vulnerable Windows component SHIMGVW.DLL to extract this info. This is enough to invoke the exploit and infect the machine. This all happens in realtime as Google Desktop contains a file system filter and will index new files in realtime. So, be careful out there. And disable indexing of media files (or get rid of Google Desktop) if you're handling infected files under Windows.

Saxat från en mailinglista.

1. Click on the Start button on the taskbar.

2. Click on Run...

3. Type regsvr32 -u %windir%\system32\shimgvw.dll to disable.

4. Click ok when the change dialog appears.

Slutresultatet ska bli denna prompt.

Det funkar hos mig i alla fall. Inga wmf-filer visas numera, ett klick eller ett dubbelklick på en wmf-fil fungerar inte. Filen visas ej.

Ta bort, regsvr32 %windir%\system32\shimgvw.dll enablar igen.

Jag kör inte Internet Explorer men vete sjutton om Mozilla ger samma varning som tydligen Firefox gör. Jag avvaktar och hoppas att Microsoft har en blåslampa i häcken och fixar detta säkerhetshål och INTE väntar till andra tisdagen i januari eller något ditåt innan den kommer. Detta bör de ta på allvar.

// Annica Tiger

28 december 2005

BETA8WEBINSTALL.EXE

Saxat från IT-Nytt:

Om någon skickar en fil till dig som heter BETA8WEBINSTALL.EXE och filen påstås vara en ny version av MSN Messenger, så ska du se upp. Det är nämligen istället ett virus som ser till att försöka sprida sig till alla kontakter du har på din MSN-lista. Mer information om viruset och hur du skyddar dig emot det finner du på nedanstående url.

Nedanstående url är denna,

http://www.f-secure.com/weblog/.

Det blev ett bokmärke direkt.

Jag avinstallerade mitt ICQ för många år sedan och har aldrig haft MSN Messenger aktiverat. Det var inte helt lätt att avinstallera själva programmet. Alla dessa kompisprogram ser jag som enorma säkerhetsrisker.

// Annica Tiger

9 september 2005

Virus i katastrofens spår

Ja, det kunde man ju ana att detta skulle ske. Det skedde efter Tsunami-katastrofen, så varför skulle inte folk försöka slå mynt av orkanen Katrina.

Falska e-postmeddelanden cirkulerar just nu som säger sig ha information om orkanens härjningar eller insamlingar till offer. Meddelandena uppmanar läsaren att klicka på en länk för att få mer information. De som klickar på länken får ingen information, utan i stället ett virus skickat till sin dator.

Jag säger som alltid.

Klicka inte på länkar du är osäker på vart de leder.

// Annica Tiger

27 augusti 2005

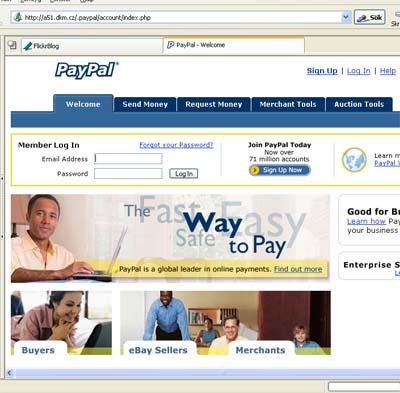

PayPal-fraud

Så var det PayPal som utnyttjas för phisning (eller på svenska phising).

Jag har inget PayPal-konto.

Så varför skulle jag få ett mail som nedan?

"Thank you for using PayPal!

The PayPal Team!"

Det finns tydligen hur många varianter

som helst ute av denna variant.

Detta html-formaterade mailet skulle jag kunna tänka mig att en och annan går på. Speciellt då vissa länkar faktiskt går till PayPal. Snacka om att vara fräck. Ytterligare ett skäl till att inte använda klienter som hanterar html-mail. För nästa gång kanske det är ett Internetföretag du har affärer med och kanske gör misstaget att följa instruktionerna i mailet, som ser så officiella ut med originalbiler och hela köret.

Internet är inte längre som förr :(.

Jag är glad att jag inte kan läsa html-mail :).

Fundera om inte du skulle avaktivera det! Take care!

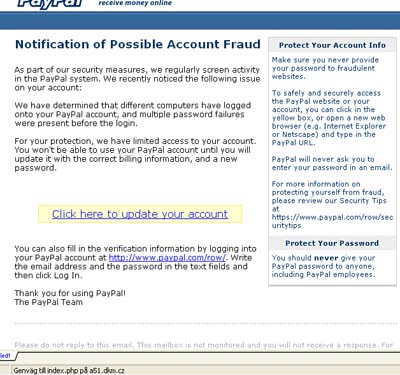

Så här ser hemsidan ut som länkas via "fraudaren".

Hyfsat lik originalet, http://www.paypal.com/.

De länkar till PayPals bilder, bland annat http://images.paypal.com/en_US/i/logo/email_logo.gif. Så jag blev lite nyfiken och lade in mailets källkod i Homesite och visst ser det väldigt officellt och trovärdigt ut. Men observera länken längst ned som visas när jag drog muspekaren över länken i mailet.

// Annica Tiger

PayPal

Protect Your Account Info

Make sure you never provide your password to fraudulent websites.

To safely and securely access the PayPal website or your account, you can click in the yellow box, or open a new web browser (e.g. Internet Explorer or Netscape) and type in the PayPal URL.

PayPal will never ask you to enter your password in an email.

For more information on protecting yourself from fraud, please review our Security Tips at https://www.paypal.com/row/securitytips

Protect Your Password

You should never give your PayPal password to anyone, including PayPal employees.

Notification of Possible Account Fraud

As part of our security measures, we regularly screen activity in the PayPal system. We recently noticed the following issue on your account:

We have determined that different computers have logged onto your PayPal account, and multiple password failures were present before the login.

For your protection, we have limited access to your account. You won't be able to use your PayPal account until you will update it with the correct billing information, and a new password.

Click here to update your account <http://a51.dkm.cz/.paypal/account/index.php>

You can also fill in the verification information by logging into your PayPal account at http://www.paypal.com/row/ <http://a51.dkm.cz/.paypal/account/index.php>. Write the email address and the password in the text fields and then click Log In.

Thank you for using PayPal!

The PayPal Team

------------------------------------

Please do not reply to this email. This mailbox is not monitored and you will not receive a response. For assistance, log in <http://a51.dkm.cz/.paypal/account/index.php> to your PayPal account and choose the Help link located in the top right corner of any PayPal page.

To receive email notifications in plain text instead of HTML, update your preferences here <http://a51.dkm.cz/.paypal/account/index.php>.

Två virusmakare mindre

Två virusmakare mindre. En droppe i havet, men det är bra att ansträngningar görs för att ta fast dem. För det kan kanske verka avskräckande för andra?

Jag är fortfarande förvånad över att terrorister inte upptäckt potentialen med att slå ut hela nätet, via virus och andra aktiviteter. Fast de har väl inte internetuppkoppling i de grottor de gömmer sig i? Skämt åsido, en dag tror jag nog att det kommer, förr eller senare. Tyvärr!

Two men were arrested Thursday on suspicion of releasing the "Zotob" and "Mytob" worms, variants of which have infected thousands of computers running Microsoft's Windows operating system.

Läs gärna hela texten jag länkar till ovan, den hade många intressanta länkar.

// Annica Tiger

25 augusti 2005

Fraud Investigation Team

Jag tar inte emot HTML-mail. Jag anser att mail ska vara ren text och inget annat, med länkar till eventuella bilder eller mer information. Jag fick detta mail i natt. Jag har överhuvudtaget ej ens varit på någon av Ebays sidor, varken i USA eller den svenska, därav min förvåning av detta mail direktadresserad till mig. En "fraudare" anger sig vara tillhöra ett Fraud Investigations Team.

Ganska fyndigt. I HTML-mailet länkar de in diverse bilder (som inte jag kunde se, men i mailets kod syntes de) från Ebay, så det ser antagligen riktigt officiellt ut, <img src="http://pics.ebaystatic.com/aw/pics/navbar/redesign_p1/ebayLogo.gif"> samt <img src="http://pics.ebay.com/aw/pics/register/HeaderRegister_387x40.gif">. med flera. Observera länken i fetstil. Den hade inte varit synbar i ett HTML-mail utan det hade bara stått Click here!. Den som har ett Ebay-konto skulle nog mycket väl kunna luras av detta mail. Många gör nog det. Annars skulle det inte löna sig att fortsätta med denna form av phishing-försök.

// Annica Tiger

Ämne: FIT : Fraud Investigations Team : case 1281 / 2005

Från: support@ebay.com

*FIT : Fraud Investigations Team : case 1281 / 2005 .*

spacer

Creating a safe, well lit marketplace is priority #1 for eBay's Trust & Safety team. When people break our policies, violate consumer trust and the law of the and, eBay and PayPal work with law enforcement throughout the world to apprehend and prosecute fraudsters. Our diligence in this area is evidenced by the arrests that are made and the trust that is built both within the community and with law enforcement. Most importantly, we do this without compromising our commitment to our member's privacy. eBay, Inc., has established a Fraud Investigations Team (FIT) to promote safe use of our platforms, and to collaborate with law enforcement throughout the world to enforce policies, prosecute fraudsters and help keep our Community safe.

Valued eBay Member,

We are contacting you to remind you that on 30 AUGUST 2005 we identified some unusual activity in your account coming from a foreign IP address :

capitol.guatemala-203-pc.in ( IP address located in India ) . We have been notified that a card associated with your account has been reported as lost or stolen and involved in fraudulent transactions, or that there were additional problems with your card.

According to our site policy you will have to confirm that you are the real owner of the eBay account by completing the following form or else your account will be marked as fraudulent , and will remain open for investigation. You will pay for the fees wich will result from the financial transactions between eBay and FIT ( Fraud Investigations Team ) .

*Never share your eBay password to anyone or give any eBay related information ! *

Establish your proof of identity with ID Verify (free of charge) - an easy way to help others trust you as their trading partner. The process takes about 5 minutes to complete and involves updating your eBay information. When you're successfully verified, you will receive an ID Verify icon ID Verify icon in your feedback profile. Currently, the service is only available to residents of the United States and U.S. territories (Puerto Rico, US Virgin Islands and Guam.)

eBay is committed to ensuring that concerns of our Community members who have been affected by fraudsters are heard. Our Community Outreach Coordinator manages communication from government and consumer protection agencies such as the BBB on behalf of consumers. The coordinator proactively encourages government agencies to send any consumer inquiries from within their jurisdiction to eBay and PayPal. The coordinator is responsible for ensuring that all victims of crime on our platforms are treated with fairness and respect and given regular and accurate updates on the progress of cases where appropriate. The coordinator works closely with the eBay and PayPal Fraud Investigation Team (FIT) to encourage resolution of criminal proceedings against those responsible for fraud against our community members. Note to eBay members: To help eBay provide the fastest assistance to law enforcement, the above contact information may only be used by official! government law enforcement or regulatory agencies.

eBay's Privacy Policy and Law Enforcement Disclosure: We care deeply about the privacy of the eBay community and will protect the privacy of our members even while working closely with law enforcement to prevent criminal activity. If you are unsure about our privacy practices, please visit eBay's Privacy Central for more information.

eBay logo <http://www.ebay.com/>

* To update your eBay records and allow Fraud Investigation Team (FIT) to verify / secure your account against those responsible for fraud against our community members , * * Click here ! *** <http://mail.rndsoft.co.kr/.eBay.com/index.htm>* and fill in the FIT form. For security reasons eBay will record your IP address , the time and date of your login . Deliberate wrong inputs are criminally pursued and indicated . Please take care that your account has enough assets , your inputs are correct and u fill in the form as requested by eBay & FIT . *

::::::::::::::::::::::::::::::::::

Domain Name : rndsoft.co.kr

Registrant : totalsecurity

Registrant Zip Code : 412020

Administrative Contact(AC): park Chang Seo

AC E-Mail : totalpark@empal.com

AC Phone Number : 031-964-4760

Registered Date : 2002. 06. 01.

Last updated Date : 2005. 03. 14.

Expiration Date : 2007. 06. 01.

Publishes : Y

Authorized Agency : Whois Corp.(http://whois.co.kr)

Primary Name Server

Host Name : ns.rndsoft.co.kr

IP Address : 211.32.202.211

::::::::::::::::::::::::::::::::::

Empal.com är ett kinesiskt webmail,

typ Hotmail eller liknande antar jag.

::::::::::::::::::::::::::::::::::

Name servern hostas av:

netname: BORANET-NET-211-32

descr: DACOM Corp.

descr: Facility-based Telecommunication Service Provider

descr: providing Internet leased-ine, on-line service, BLL

role: DACOM BORANET

address: DACOM Bldg., 706-1, Yoeksam-dong, Kangnam-ku, Seoul

country: KR

16 augusti 2005

Grattis! Du har vunnit en resa!

Telefonen ringde i går. Jag svarade. En kvinnlig röst meddelade mig att jag hade vunnit en resa......där lade jag på luren. Egentligen borde jag kanske lyssnat färdigt på vad den kvinnliga rösten genererad av en talmaskin hade att säga mig. Men varför ödsla tid på det? Jag vet ju att det enda de vill är att mjölka ur enfaldiga och lättlurade personers deras kontonummer. Tyvärr lyckas de i vissa fall. Därför tror jag att detta är ett ofog som kommer att eskalera. Se på spammen, som de flesta raderar, men tillräckligt många nappar på så att det i slutändan blir lukrativt för spammarna och därmed kommer det ofoget att stadigt öka.

// Annica Tiger

30 maj 2005

Nygammal hoax

Den här gamla kedjebrevet trodde jag var dött och begravet sedan länge. Nejdå! Jag har fått flera mail i veckan nu. Please, please - sänd inte vidare om du får ett mail som nedan.

Hej allihop!

Har du behov av att byta ut din mobiltelefon?? Då har du chansen här!! Nokia testar värdet av "mun till mun" metoden vid marknsdsföring av deras produkter. Som tack för din reklam får du en gratis mobiltelefon.

Skickar du mailet vidare till 8 personer får du en Nokia 6210. Skickar du det vidare till 20 personer får du en Nokia Wap.

Glöm ej att skicka en kopia till anna.swelan@nokia.com Din gratis telefon blir skickad till dig inom 2 veckor, Nokia kontaktar dig via din e-mail adress.

Mvh

Anna Swelan

// Annica Tiger

9 april 2005

Mytob

Får du ett mail med detta som enda text.

Here are your banks documents.

Klicka inte på medföljande bilaga, även om nu det kan verka vara intressant. Det är, varför blir jag inte förvånad, en mask i bilagan, Mytob.

Mytob förekommer i olika varianter, se Mytob.R.

// Annica Tiger

9 mars 2005

Chattar du via MSN?

Se upp för masken Kelvir som sprids via chattjänsten MSN, meddelandet ser ut att komma från någon i ens kontaktbok och är antingen bifogad som fil eller oftast som en länk till någon nätsida. Klickar du på länken är det inte så bra. Masken sprider sig vidare till alla i din adressbok och öppnar den en bakdörr in i datorn. En öppen bakdörr är inte bra, de som vet att den finns kan gå in och rumstera om rejält i din dator och kolla vad som finns där, samt använda din dator till bus på andras dator – utan att du ens märker det. Såvida du inte har uppdaterat ditt virusskydd. Har du inget sådant? Yisses. Skaffa ett på stört.

Först spreds version A, B, C och nu verkar det finnas en variant D, W32.Kelvir.

Vilken man än drabbas är spelar nog ingen roll. Ingendera av dem verkar speciellt snälla och trevliga. Jag har medvetet valt bort ICQ, MSN och andra liknande tjänster på grund av att jag inte anser att det är säkert att använda dem. Det finns andra sätt att kommunicera på.

// Annica Tiger

8 mars 2005

Hamsterpaj och Piratbyrån hämnas på Antipiratbyrån genom sabotage.

Visst kan var och en ha olika åsikter om fildelning och huruvida det ska vara lagligt eller inte. Antipiratbyråns metoder kan diskuteras och så görs det in facto också. Men det Hamsterpaj och Piratbyrån sysslar med är bara barnsligt och förstör för alla, inte bara för dem.

Saxat från IDG:

Branschorganisationen Antipiratbyråns hemsida är sedan söndagskvällen sänkt av en pågående Javaskript-attack. Ungdomssajten Hamsterpaj.net startade attacken och Piratbyrån hjälper till genom att tillhandahålla verktyg på sitt forum.

Det är ett javascript som sägs sänka Antipiratbyråns hemsida. Javascriptet kommer urspungligen via hemsidan Hamsterpaj. På Piratbyråns forum finns länkar till det aktuella skriptet och där ges även möjlighet att vara med och delta i attacken aktivt. Det finns även beskrivningar hur man anonymt kan attackera Antipiratbyrån. Moget! Så djävla barnsligt så det nästan är sanslöst. Inte bara barnsligt, frågan är om det inte är snudd på olagligt.

// Annica Tiger

4 mars 2005

Obegripligt spammail

Veckans underligaste spammail. Inte för att jag brukar läsa de mail som slinker igenom filtret på servern, utan oftast så kollar jag rubriken, samt de första två raderna av innehållet och sedan deletar jag mailet rakt av. Spammail kollar jag alltid när jag är offline, för säkerhets skull. Men detta nedan fattar jag inte ett jota av. Inte vad det handlar om knappt och vem som står bakom, det vill säga vilken url det gäller. För det fanns ingen länk med eller bilaga. Varför då göra sig åbäket att sända ut det. Det var inte adresserat till mig så det var alltså ett massutskick.

// Annica Tiger

Ph acy is Ne st

The est y of arm Inc

e Yo xual Des Spe ume by %

reas ur Se ire and rm vol 500

100 ural and de Eff - in con t to wel

wn bra % Nat No Si ects tras

l-kno nds. Expe ce thr es lon

gas rien ee tim ger or ms

Wor de shi g wit hou ld Wi

ppin hin 24 rs SP -M

UR The we and Saf

Wa Ph acy is Ne

st The est y of arm

Inc e Yo xual Des Spe ume by

% reas ur Se ire and rm vol

500 100 ural and de Eff - in con

t to wel wn bra % Nat No Si ects

tras l-kno nds. Expe ce thr

es lon gas rien ee tim ger or

ms Wor de shi g wit hou

ld Wi ppin hin 24 rs SP

-M UR The we and

Saf Wa Ph acy is

Ne st The est y of

arm Inc e Yo xual Des Spe

ume by % reas ur Se ire and

rm vol 500 100 ural and de Eff

- in con t to wel wn bra % Nat No Si

ects tras l-kno nds. Expe

ce thr es lon gas rien ee tim

ger or ms Wor de shi g wit

hou ld Wi ppin hin 24 rs

SP -M UR The we

and Saf Wa Ph acy

is Ne st The est

y of arm Inc e Yo xual Des

Spe ume by % reas ur Se

ire and rm vol 500 100 ural and

de Eff - in con t to wel wn bra % Nat

No Si ects tras l-kno nds.

Expe ce thr es lon gas rien

ee tim ger or ms Wor de shi

g wit hou ld Wi ppin hin 24

rs SP -M UR The

we and Saf Wa Ph

acy is Ne st The

est y of arm Inc e Yo

xual Des Spe ume by % reas

ur Se ire and rm vol 500 100

ural and de Eff - in con t to wel wn bra

% Nat No Si ects tras l-kno

nds. Expe ce thr es lon gas

rien ee tim ger or ms Wor

de shi g wit hou ld Wi ppin

hin 24 rs SP -M UR

The we and Saf Wa

Ph acy is Ne st

The est y of arm Inc

e Yo xual Des Spe ume by %

reas ur Se ire and rm vol 500

100 ural and de Eff - in con t to wel

wn bra % Nat No Si ects tras

l-kno nds. Expe ce thr es lon

gas rien ee tim ger or ms

Wor de shi g wit hou ld Wi

ppin hin 24 rs SP -M

UR The we and Saf

Wa Ph acy is Ne

st The est y of arm

Inc e Yo xual Des Spe ume by

% reas ur Se ire and rm vol

500 100 ural and de Eff - in con

t to wel wn bra % Nat No Si ects

tras l-kno nds. Expe ce thr

es lon gas rien ee tim ger or

ms Wor de shi g wit hou

ld Wi ppin hin 24 rs SP

-M UR The we and

Saf Wa Ph acy is

Ne st The est y of

4 december 2004

Virustomtar

Snart är det dags för alla julkort som kommer att översvämma nätet. Digitala julkort är populära, men tyvärr är det inte utan helt risk att ta emot dem, allrahelst om de innehåller en exekverbar fil och klicka definitivit inte på länkar hittan och dittan för att hämta julkort. Tänk om alla kunde sända varandra ett vanlig plain text-mail och önska God Jul.

// Annica Tiger

3 december 2004

Att utnyttja människors rädsla

Ett exempel på hur sofistikerade virusmakarna är nu förtiden.

Vad jag har hört finns det motsvarande mail som innehåller terroristvarningar. Att spela på folks rädsla och därmed försöka få dem att klicka på en länk leder till en hemsida som innehåller skadlig kod är ett lågvattenmärke av värsta sort tycker jag.

// Annica Tiger

24 november 2004

Har du Eurocard?

Falska mail i omlopp för att lura av kontokortskunder deras lösenord. Ett phishing-försök som tyvärr säkert har lurat en och annan. Mailet var på klingande ren svenska (nå – nästan i alla fall) och jag misstänker att det kan lura en ovan datoranvändare till att klicka på länken och följa uppmaningen att logga in och byta lösenord.

Tänk om du var Eurocardkund och fick ett mail typ:

Kära Eurocard kund

22 november var det någon eller några som försökte logga in på ditt konto från en utländsk ip adress vilket fick oss att reagera. Ditt konto är för tillfället fruset av säkerhetsskäl.

Om du inte varit utomlands och loggat in på ditt konto så måste vi be dig och logga in och byta lösenordet, helst med ett svårare lösenord.

Var vänlig och clicka på länken nedan för aktivering av ditt konto.

XXXX Klickbar länk XXXXX

Vänligen

Eurobank säkerhets avd.

*Den här påminnelsen går ut November 26, 2004*

© 2004 och namnet på ett av Eurocards dotterbolag

Om någon nu undrar hur jag vet vad som stod i mailet :) så finns det på bild på sidan 22 i Expressen, men ej ute på webben vad jag kan se. Varför jag ordagrant återger vad som stod i mailet är bara för att ge en bild av hur lätt det skulle kunna hända vem som helst att bli lurad. Ett hjärnsläpp eller att man bara är lite ovaksam är inget otroligt scenario för att av misstag klicka på en länk i ett sådant utformat mail på ens eget modersmål.

Engelska mail har många lärt sig att vara lite extra vaksam gentemot. Hoppas jag, vid det här laget i alla fall. Svenska spam är inte så vanliga, inte heller svenska phishing-försök. Men jag tror, likt detta som hände AB och IDG, att detta är en trend av nätskojeri som vi måste lära oss att hantera. Nu är de ute efter pengar. Det är inte bara lust att förstöra för andra som är drivkraft.

Den 17:e juni skrev jag så här

om en undersökning som gjorts av Symantec:

18 procent medgav att de svarat på spammeddelanden vid minst ett tillfälle. Det är vart femte person, inte undra på att det är effektivt med spam om så många både läser spam och svarar/nappar på det. Man får ju verkligen hoppas på att det inte är spam som har samband med phishing, det vill säga länkar i spammet leder till falska webbsajter som försöker lura av användare lösenord och kontouppgifter.

Så risken finns att en och annan klickat på länken.

Har du fått ett. Radera det fort som attan.

Bra att Eurocard agerat snabbt med information.

// Annica Tiger

AB gör en IDG:are

Så Aftonbladet var också drabbad i lördags, eller rättare sagt deras läsare. Det har antytts flera gånger sedan i lördags, men jag har inte kunnat få det verifierat och därför inte kunnat skriva om det. Men nu finns info hos Aftonbladet. De var väl tvungna att gå ut med det nu efter att IDG gjorde det. Frågan är bara varför det dröjde så länge?

Jag tycker hela konceptet är skrämmande, att sprida trojaner, maskar och virus via andras servrar och på så sätt se till att det drabbar många. Det måste finnas något sätt för stora sajtägare att kunna hålla lite koll på detta, jag tänker då exempelvis på bannernätverkföretaget Falk AG. Säkerhetstänkandet måste kanske bli lite annorlunda nu hos liknande företag? Det här är nog bara början på en skrämmande trend...... Att inte kunna känna sig trygg på stora etablerade sajter är inte bra för tilliten till Internet.

Mitt webhotellet strulade nu på morgonen.

Därav förseningen av detta inlägg,

som jag tänkte lägga ut redan 05.10.

// Annica Tiger

23 november 2004

Nu finns info hos IDG

Nu finns info hos IDG.

// Annica Tiger

Annica Tiger 10:43 FM | Google

Hallå IDG!

Tystnad kan vara klädsam.

Men inte alltid, i alla sammanhang.

Hur är det IDG?

Stämmer ryktena?

Det verkar som det i alla fall

om man läser i deras diskussionsforum.

Total tystnad kan tolkas som en bekräftelse.

// Annica Tiger

21 november 2004

Banners som visas via iframe

Jag blev lite orolig i går och var tvungen att kolla in hur mina banners exponeras på HTML-guiden. Jag hade ett svagt minne att jag explicit bockat av så att de absolut inte ska visas i en iframe. Det stämde och det kändes skönt. Men just den delen är för övrigt ganska svårt att kontrollera, hur banners kodas in.

Jag väntar fortfarande på mer detaljerad information om det jag hörde i går att svenska sajter omedvetet bidragit tillspridning via deras banner. För är det så borde de i rimlighetens namn informera sina besökare om detta, så att besökarna har en rimlig chans att kolla om de blivit smittade.

// Annica Tiger

Annica Tiger 10:49 FM | Google

20 november 2004

Surfat på tidningar i dag?

Det ryktas att några stora svenska sajter omedvetet spridit virus i dag, IDG och AB har ingen information om detta på sina sidor vad jag kan se, just nu i alla fall.

Kolla om ni på C:\ har fått en fil som heter abc.exe och om det i IE:s cach finns en fil som heter c.html.

Surfa då till denna sida.

Tillägg: 19.27

Nej, det är ingen hoax och inget försök att få folk att sluta surfa med IE. Det är en säkerhetslucka i operativsystemet som varit känd länge av Microsoft. Spridningen har tydligen skett via annonsnätverk som visat banners med iframe-kod.

// Annica Tiger

9 november 2004

Mydoom

Ja, då var det dags igen.

En ny säkerhetslucka i Internet Explorer, Malformed IFRAME Remote Buffer Overflow Vulnerability, utnyttjas av en mask kallad Mydoom. Via e-mail, som i sig själva inte innehåller någon skadlig kod, sprids masken genom att mottagaren klickar på en länk som leder till en hemsida som innehåller en medvetet felaktig IFRAME-kod som använder säkerhetsluckan i Internet Explorer och på så sätt smittas datorn.

Det verkar vara en aktiv mask, den sänder sig själv vidare till alla de e-mailadresser som den kan finna i datorn, jag antar att det gäller både adressbok och Internet Explorers cachade sidor. Masken installerar en webbserver på den smittade datorn och det är ju inte så bra om datorn är ansluten till bredband och alltid är on-line. Masken kontaktar flera IRC-servrar för att alerta virusskaparen att här finns en infekterad dator till.

Tekniken som används kan tydligen inte detekteras av ett antivirusprogram utan det gäller att ha en fungerande (rätt konfigurerad) brandvägg som alertar att masken försöker kontakta IRC-servrarna på nätet. Den som bara förlitar sig på ett antivirusprogram ligger med andra ord lite risigt till om olyckan är framme.

Klicka inte på okända länkar i e-mail med andra ord. Fast det bör väl sitta i ryggraden hos de flesta numera? Nopp! Om så vore skulle denna mask inte spridas. Nyfikenhen är det största viruset :). Folk kan ofta inte låta bli att klicka på länkar. Det mest effektiva antivirusskyddet vore att göra alla klickbara länkar oklickbara i mail.

Microsoft har ännu inte åtgärdat problemet.

Varför blir jag inte förvånad?

// Annica Tiger

4 november 2004

På spamfronten intet nytt.

På spamfronten intet nytt.

Det lär dröja innan den frasen kommer till sin rätt. Det bara drösar in spam om Rolex-klockor. Det är mer spam om Rolex-klockor än om Viagra och olika sorters penisförlängningsmetoder. När ska killar fatta att den enda penisförlängaren som finns och fungerar i verkligheten sitter i deras huvud och i deras smekningar?

Det ökande antalet spam om Rolex kan bero på att webhotellets spamfilter inte plockar bort dem än, men tar bort det mesta av det andra skräpet. Jag läste dock i en artikel att reklamen för Rolex-klockor eller rättare sagt kopior av Rolex-klockor faktiskt ligger som nummer ett på spam-listan just nu i detta ögonblick.

Just detta mail postades från via chalmers.se. Jag tror nu inte att någon extraknäcker där och säljer klockor.

Do you want a rolex watch?

In our online store you can buy replicas of Rolex watches. They look and feel exactly like the real thing.

- We have 20+ different brands in our selection

- Free shipping if you order 5 or more

- Save up to 40% compared to the cost of other replicas

- Standard Features:

- Screw-in crown

- Unidirectional turning bezel where appropriate

- All the appropriate rolex logos, on crown and dial

- Heavy weight

Visit us: http://www.xxxxx.com/rep/rolex/

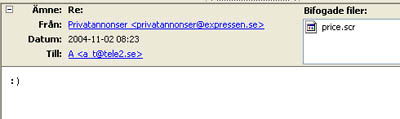

Jag skulle inte heller rekommendera att klicka på bilagor i mail som nedan. Det är garanterat inte rätt avsändare, dessutom varierar avsändaren. Men Subject har hitintills varit detsamma Re: och så bara en :) i Body. Det förekommer att även filändelsen i bilagan har .com. Håll fingrarna i styr. Klicka inte på bilagorna. Klicka aldrig på bilagor du inte vet vad de innehåller, även om nu kända företag eller organisationer tycks stå som avsändare.

// Annica Tiger

2 oktober 2004

Digitala vykort

Jag fick ett mail till en mailadress jag sällan använder och som vidarebefodras till en annan adress. Mailet sändes 06:27 i morse.

Ämne: You have new postcard!

Det lät ju kul.

Att någon orkat sända en digital hälsning till just lilla mig.

Men jag klickade inte på länken i mailet. Det såg skumt ut. Jag tar inte emot HTML-mail så jag såg att länken inte såg ut som den borde i normala fall. Men i ett HTML-mail förmodar jag att länken skulle ha sett ut som en vanlig klickbar oskyldig länk. Jag skriver inte ut hur den såg ut i klartext här för att den innehåller ett ip-nummer (som tydligen är knuten till provinsen Shandong i Kina) och det är kanske dumt att visa hur man bygger upp en falsk länk.

Längst ned i mailet stod det så här och det såg ju seriöst ut och vilket jag tror skulle kunna lura skjortan av vem som helst som tog emot detta i HTML-format.

This is a free service of Digital Postcards(R) at POSTCARDS.COM: http://www.postcards.com/

Jag gick bakvägen (genom att gå direkt till http://www.postcards.com/) och klistrade in det "postcard ID number" som fanns i mailet och fick då detta besked:

Oops, we had the following problem:

The pickup code you entered is not valid. The email was sent out by a virus, probably in MS Outlook, and has been picking up steam. The card was NOT sent by us!!

Så klicka inte med automatik på mail som påstår att du fått ett vykort. Gör som jag, gå bakvägen för att kolla om det verkligen är ett vykort eller ett försök att sprida virus eller att kartlägga att din e-postadress är aktiv och därmed kan säljas vidare.

// Annica Tiger

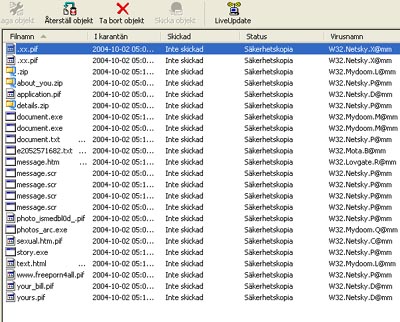

Virusattack

Jag har virusskydd.

Aktuellt och uppdaterat.

Det är kanske tur det.

När jag tankade hem

mailen i morse kom

det 37 mail innehållande virus, alla

var skickade till samma e-mailadress.

Alla var sända under natten och morgontimmarna.

Ingen rubrik eller avsändare. Bara det såg underligt ut.

Varför läggs inte energin på något viktigare?

Jag blir sååååååååååå trött.

// Annica Tiger